RADIUS-Anmeldungen an Switchen

Demo-Lab Bericht für eine Kundenanfrage mit einem relativen Wildwuchs an Switchherstellern und Modellen. Durch diese Gegenheiten ist kein zentrales Management-Tool möglich, daher die Idee durch zentrale RADIUS-User zumindest etwas Nachvollziehbarkeit anhand der Usernamen in die Log-Files zu bringen.

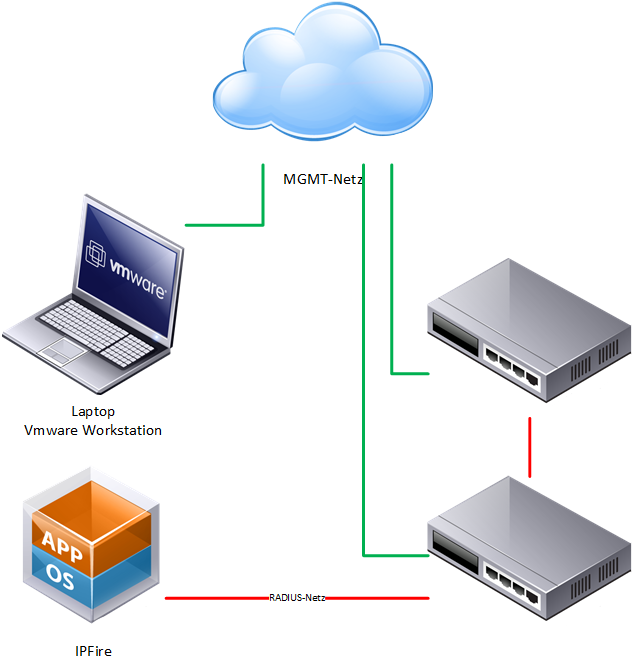

Aufbau

IPFire wurde als Test-VM auf VMware Workstation installiert mit zwei Netzwerkkarten, beide als Bridge mit NIC1 im MGMT-Netz und NIC2 im eigenen RADIUS-Netz. Beide Switche hängen eigenständig im MGMT-Netz, das RADIUS-Netz ist zwischen den Switchen Daisy-Chained.

DISCLAIMER: IPFire ist in Virtuellen Maschinen nur für Test-Installationen freigegeben.

IPFire

Installation & Einrichtung

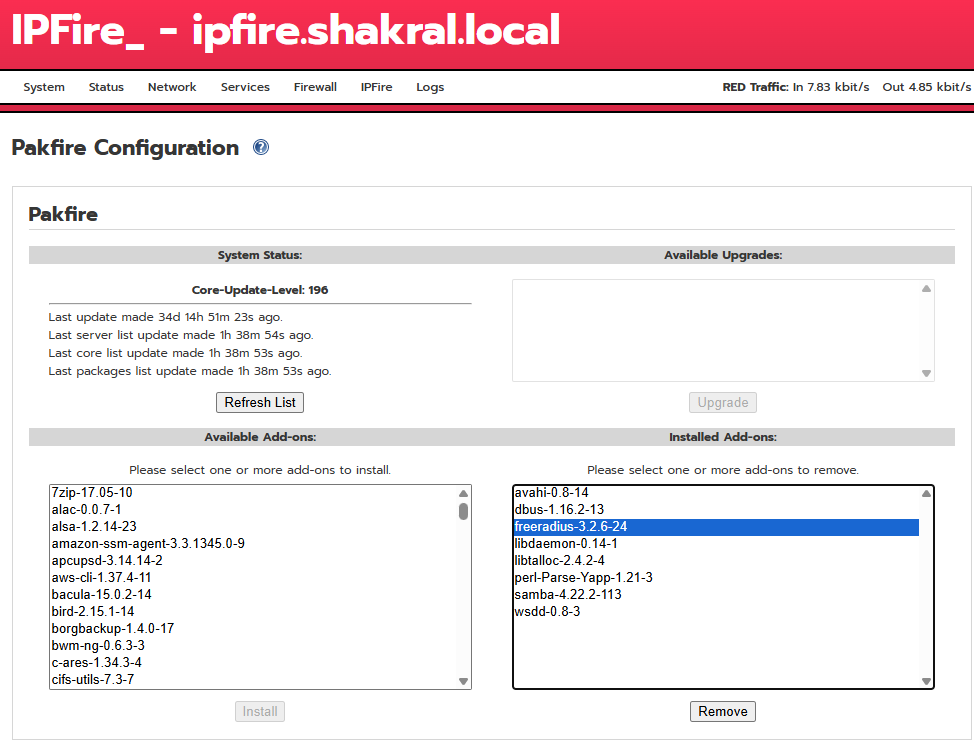

Paket-Installation

Im Pakfire Paketmanager einfach freeradius auswählen, die weiteren Pakete als Abhängigkeiten werden automatisch mit installiert.

Konfig-Files

| radiusd.conf | Hauptkonfigurationsdatei | |

| clients.conf | Zugriffssteuerung der Switche | |

| /mods-config/files | authorize | User-Verwaltung |

Clients.conf

hier wird das Switch-Managment-Netz mit einem globalem Secret eingetragen. Mit dedizierten IP-Adressen kann man hier auch für jeden Switch ein eigenes Secret-Passwort vergeben, wie in private-Network-2 beispielshaft angegeben.

client private-network-1 {

ipaddr = 192.168.172.0/24

secret = Netgear1234

}

client private-network-2 {

ipaddr = 192.168.173.172

secret = EigenesSecretfuereinzelnenSwitch

}

authorize

in dieser Datei werden die ganzen User angelegt und verwaltet.

Im ersten Beispiel User Bob mit dem Klartext-Passwort.

Im zweiten Beispiel der md5user mit dem MD5-Verschlüsselten Kennwort.

Beide mit Service-Type 6, was als Admin/Manager User interpretiert wird (7 entspricht operator, ein View-Only-Account)

bob Cleartext-Password := "hello"

Service-Type := 6

md5user MD5-Password := "40050a6ca49538867149a76220e6ac7f"

Service-Type := 6

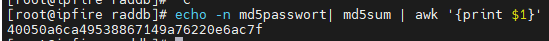

Passwort verschlüsseln

mit folgendem Konsolen-Befehl kann das Passwort MD5-Verschlüsselt werden:

echo -n md5passwort| md5sum | awk '{print $1}'

Doing-Kniffe

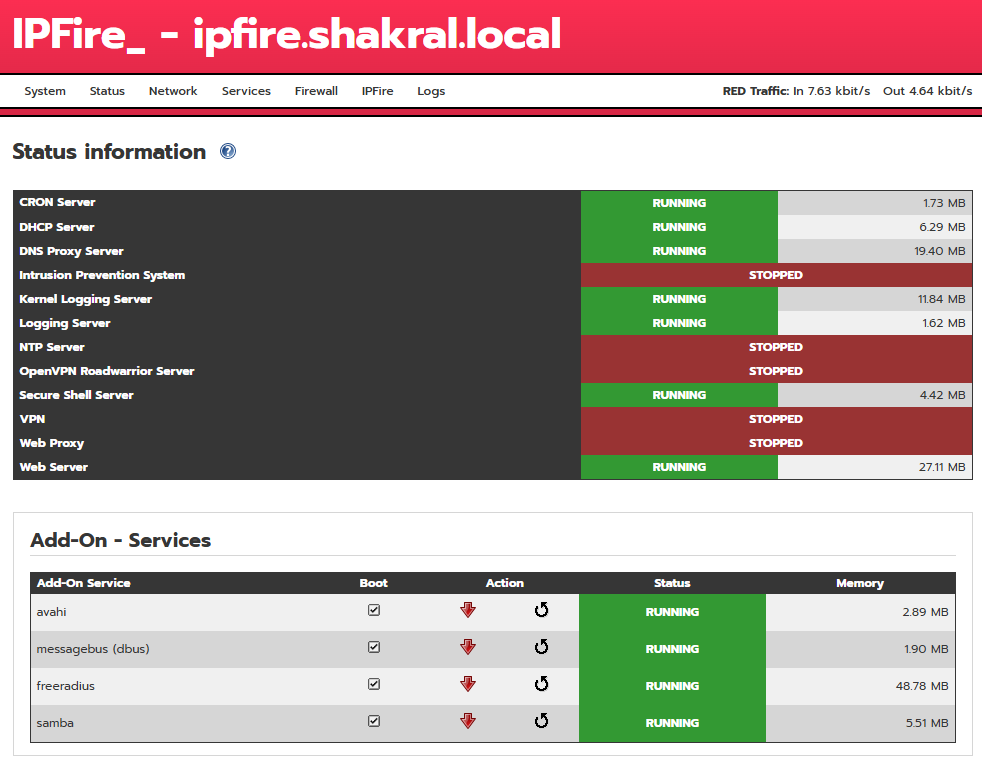

Dienste starten

/etc/rc.d/init.d/freeradius {start|stop|reload|restart|status}

UPD-Ports

Live-View Debugging

/usr/sbin/radiusd -X -d /etc/raddb

RADTEST

radtest username password localhost 0 testing123

Logfiles

Logfiles:

- /var/log/freeradius/radius.log

- /var/log/radius/radius.log.

Switch-Konfig

Netgear M4250

aaa authentication login "HGS11-Radius" enable local radius line

ip http authentication radius local

ip https authentication radius local

radius server host auth "192.168.172.1" name "IPFire-VM"

radius server key auth "192.168.172.1" encrypted 7441de56fbccc31018440a2d7ebb6c6dca84c95e92e996fafa929edbed17c945e91fb2e8458168dec8786113759853556e7ab1033d6407b565cd14ca660e8a2d

radius server primary "192.168.172.1"

aaa server radius dynamic-author

exit

line console

aaa authentication login "HGS11-Radius" enable local radius line

ip http authentication radius local

ip https authentication radius local

radius server host auth "192.168.172.1" name "IPFire-VM"

radius server key auth "192.168.172.1" encrypted 7441de56fbccc31018440a2d7ebb6c6dca84c95e92e996fafa929edbed17c945e91fb2e8458168dec8786113759853556e7ab1033d6407b565cd14ca660e8a2d

radius server primary "192.168.172.1"

aaa server radius dynamic-author

exit

line console

login authentication HGS11-Radius

exit

line telnet

login authentication HGS11-Radius

exit

line ssh

login authentication HGS11-Radius

exit

exit

line telnet

exit

line ssh

login authentication HGS11-Radius

exit

Aruba-OS 2530

radius-server host 192.168.172.1 key "Netgear1234"

aaa authentication login privilege-mode

aaa authentication web login radius local

aaa authentication ssh login radius local

aaa authentication ssh enable radius local